58Sec Code Scan58Sec Code Scan由58安全团队自主研发,总结多年安全漏洞研究经验,能够有效发现Log4j2、Fastjson类的Java及node供应链漏洞和静态代码漏洞。 支持功能目前 58Sec Code Scan 支持的功能如下:

安装插件

使用前准备使用该插件之前需要先登录, 进入58安全活动栏点击登录按钮, 就会跳转到passport界面, 输入账号密码后 即可登录成功使用插件功能

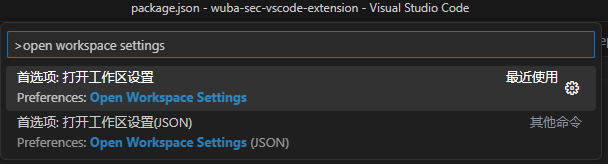

配置插件在进行Java依赖包漏洞扫描前, 需要配置mvn的路径(如果环境变量中存在可以不进行配置) 使用Ctrl+Shift+P打开命令面板(mac下是Command+Shift+P),输入 open workspace settings打开工作区设置

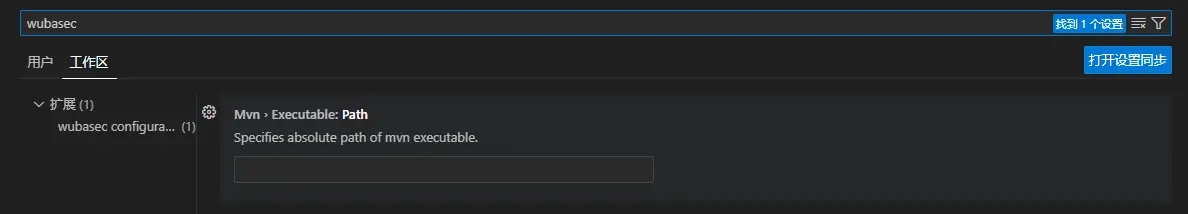

在搜索栏搜索wubasec,对mvn路径进行配置(如:/usr/bin/mvn)。

使用场景依赖包漏洞/废弃包扫描(1)58安全活动栏 点击左侧58安全活动栏,在漏洞检测视图容器中点击依赖包漏洞检查

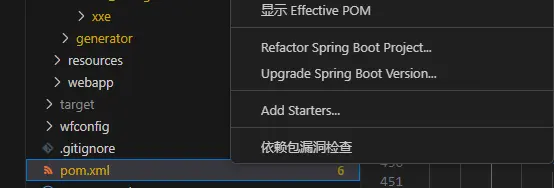

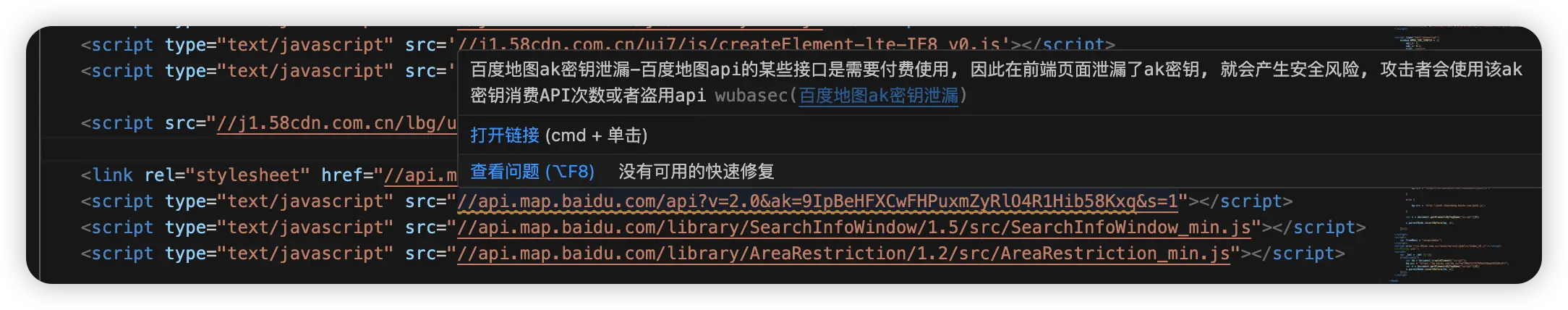

(2)文件资源管理器上下文菜单 在pom.xml/package.json的文件上右键并单击依赖包漏洞检查

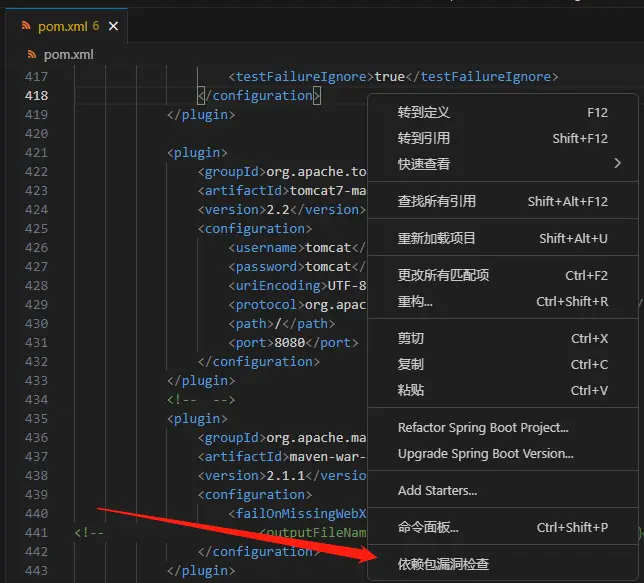

(3)编辑器上下文菜单 在pom.xml/package.json文件中右键并单击依赖包漏洞检查

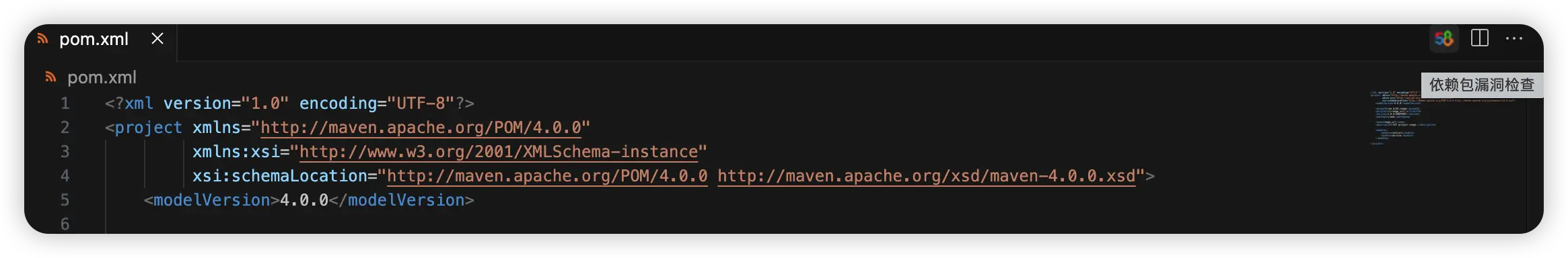

(4)编辑器标题菜单 打开要检测的pom.xml/package.json文件,单击标题菜单上的按钮即可进行漏洞检测

扫描大约花费10-30s时间,扫描完成如无漏洞及废弃包会展示如下消息

如存在漏洞/废弃包扫描完成后会提示跳转到58安全的活动栏,在依赖漏洞展示栏/废弃包展示栏可以查看漏洞/废弃包并根据修复建议进行修复

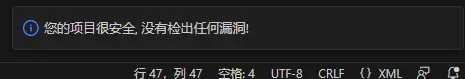

敏感信息泄漏检测此项检测为自动的,根据规则检出漏洞并在代码处显示警告,开发人员只需要在遇到警告时,对漏洞进行修复即可。

当前支持规则: 百度ak密钥泄漏, 高德API密钥泄漏 远程源代码漏洞检查远程源代码漏洞检查目前只支持Java语言,后续会考虑迭代Node项目。 点击左侧58安全活动栏,在漏洞检测视图容器中点击源代码漏洞检查,该插件将本地代码打包上传进行扫描。

成功发送请求时会显示创建扫描成功的提示,在左侧任务管理拦也有了新的一行,会显示任务的状态。

如果是父子工程(如SCF工程),编译路径不在根目录,可以选择要扫描的模块,同一项目同一时间不能重复扫描。

扫描完成后如果有漏洞会给予下面的提示,点击查看漏洞可跳转至漏洞展示页面。

如果没有漏洞也会给予相应的提示。 想要查看具体漏洞详情,将对应的扫描任务展开,就会展示本次扫描出来的所有漏洞类型,点击其中一个漏洞类型,就可以查看漏洞详情及修复建议

打开漏洞详情即可查看漏洞数据流并根据漏洞系信息及修复建议进行修复

|